IKT‑Risikomanagement: Ihr digitales Schutzschild

Was passiert, wenn heute ein System ausfällt oder Ihre Lieferkette gehackt wird?

Ein effektives Informations- und Kommunikationstechnologie-Risikomanagement (IKT-Risikomanagement) schützt Ihre Daten, sichert Betriebsabläufe und erfüllt gesetzliche Vorgaben wie NIS‑2 und DORA. Es ist ein strategischer Prozess, der Risiken identifiziert, bewertet und minimiert, um die nachhaltige Leistungsfähigkeit Ihres Unternehmens zu sichern. Gerade die neuen EU‑Regeln machen diesen Prozess unverzichtbar: Sie sollen Assets, IT‑Systeme und Finanzdienste auf organisatorischer Ebene schützen.

Warum Sie jetzt aktiv werden müssen

Dynamische Bedrohungen: Neue Schwachstellen entstehen täglich – ohne ständige Aktualisierung bleiben Sie verwundbar.

Strenge Vorgaben: NIS‑2 und DORA verlangen von Unternehmen, Risiken systematisch zu managen und Resilienz zu beweisen.

Ressourcenknappheit: Viele IT‑Abteilungen sind überlastet; umfangreiche Audits und Dokumentationen kommen oben drauf.

Menschliche Fehler: Mitarbeiter bleiben ein Hauptrisiko – Awareness und klare Prozesse sind unverzichtbar.

Erhöhte Vorfälle: Untersuchungen zeigen, dass ein hoher Anteil der Firmen bereits mehrfach schwerwiegende Risikoereignisse erlebt hat – Zeit zu handeln.

Was ein modernes IKT‑Risikomanagement abdeckt

Ein robustes Programm umfasst mehr als nur eine Risiko‑Liste. Es folgt einem Zyklus aus sechs Kernaufgaben:

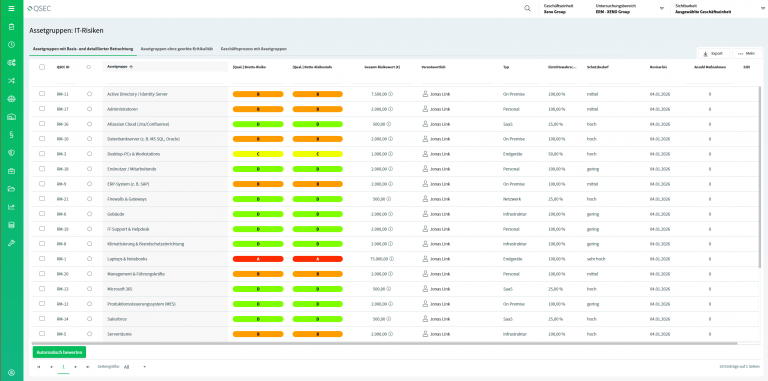

Identifizieren & bewerten: Aufbau und Pflege eines Inventars aller Informations‑ und IKT‑Assets sowie Zuordnung von Rollen, Verantwortlichkeiten und Drittanbietern. Risikoklassen werden laufend aktualisiert.

Schutz & Prävention: Permanente Systemüberwachung, Zugangsbeschränkungen, starke Authentifizierung, Netzwerksegmentierung und konsequentes Patch‑Management.

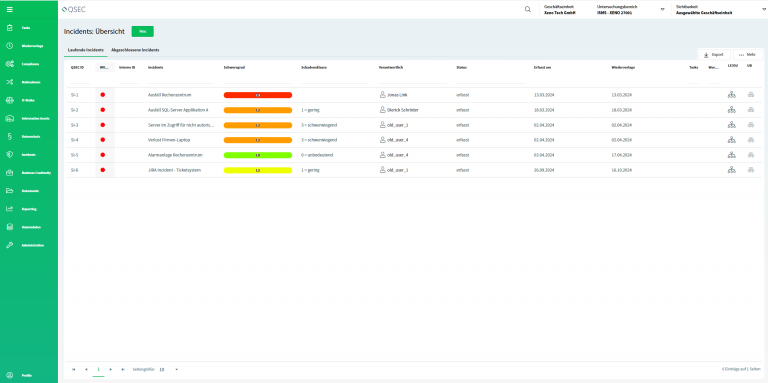

Erkennung: Frühzeitige Identifikation von Anomalien, Vorfällen und Schwachstellen durch mehrstufige Kontrollen und klar definierte Alert‑Schwellen.

Reaktion & Wiederherstellung: Notfall‑ und Business‑Continuity‑Pläne sorgen dafür, dass kritische Funktionen erhalten bleiben; ein Krisenstab koordiniert die Kommunikation.

Lernen & Weiterentwickeln: Ursachenanalyse nach Zwischenfällen, regelmäßige Trainings für alle Mitarbeitenden sowie laufende Anpassung der Sicherheitsstrategie.

Kommunikation: Transparente Meldung von Vorfällen an Kunden, Partner und Behörden gemäß gesetzlichen Vorgaben.

Das sagen unsere Kunden

- Wir sind mit der Leistungsfähigkeit von QSEC zusammenfassend betrachtet sehr zufrieden und werden die Software zukünftig weiter ausprägen und intensiv nutzen. Der Hersteller der Software, Nexis GRC, ist dabei für uns ein verlässlicher Partner, der uns mit jahrzehntelanger Erfahrung aus der Umsetzung weltweiter GRC und ISMS-Projekte stets bestmöglich unterstützt.Dr. Paul-Martin Steffen, Leitung Datenschutz und Informationssicherheit, DSW 21 Dortmunder Stadtwerke AG

Am Ende überzeugte QSEC in der Kosten-Nutzen-Analyse sowie im Punkto Scalability als Single-Source-Tool. QSEC unterstützt bei der Verbreitung eines einheitlichen Prozessverständnisses. Das System fungiert als zentrale Plattform, in welcher alle Geschäftsprozesse erfasst sind.

Marcel Reifenberger, Chief Information Security Officer & CSO, CANCOM SE- Mit Nexis GRC haben wir einen Partner gewonnen, der unsere „Sprache“ spricht und offen auf unsere Anforderungen und Ideen reagiert. Die Partnerschaft mit Nexis GRC hat mich durch die gesamte Laufzeit der Zusammenarbeit überzeugt.Thomas Prigge, Informationssicherheitsbeauftragter, HanseMerkur Krankenversicherung AG

- Die Auditierung unserer Infrastruktur wurde mit der Unterstützung von QSEC wesentlich einfacher und effizienter. Aufgrund der positiven Bewertung der Auditoren in Bezug auf die Leistungsfähigkeit des Systems werden wir QSEC in weiteren Schritten entsprechend unserer Anfordernisse ausbauen.Hardy Krüger, Datenschutzbeauftragter, Informationssicherheitsbeauftragter und Leiter Dokumentenmanagement, Harzklinikum Dorothea Christiane Erxleben GmbH

- Die in QSEC im Standard bereits integrierten Methoden und Prozesse haben uns wesentlich beim professionellen Aufbau und Betrieb unseres Informationssicherheitsmanagementsystems unterstützt. Die Reifegradbetrachtung und -entwicklung ermöglichen es unser Techem-ISMS mit QSEC ressourcensparend kontinuierlich zu betreiben, zu monitoren und weiterzuentwickeln.Sebastian Fingerloos, Head of Information Security, Techem GmbH

Ausgewählte Erfolgsgeschichten

DSW21 über die erfolgreiche Einführung eines Information Security Management Systems (ISMS) mit QSEC

Cancom über die weltweite Einführung eines Information Security Management Systems (ISMS) gemäß ISO/IEC 27001 mit QSEC

Techem über die Herausforderungen und Erfahrungen im Informationssicherheits-und Risikomanagement mit QSEC

Harzklinikum Dorothea Christiane Erxleben über das softwaregestützte Sicherheitsmanagement nach B3S Gesundheit, ISO 27001 und DSGVO mit QSEC

HanseMerkur über den Aufbau eines ganzheitlichen Managementsystems unter Berücksichtigung der versicherungsrechtlichen Aspekte nach VAIT

Live-Demo anfordern:

Erleben Sie QSEC in Aktion und lassen Sie sich zeigen, wie unsere ISMS Software Ihre Herausforderungen löst.

Checkliste ISO 27001 herunterladen:

Finden Sie heraus, welche Schritte für ein erfolgreiches Informationssicherheits-Managementsystem entscheidend sind.

Sie sehen gerade einen Platzhalterinhalt von HubSpot. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen